CAN总线学习与实车重放攻击

CAN总线知识学习:

CAN 是Controller Area Network 的缩写(以下称为CAN),是ISO*1 国际标准化的串行通信协议。

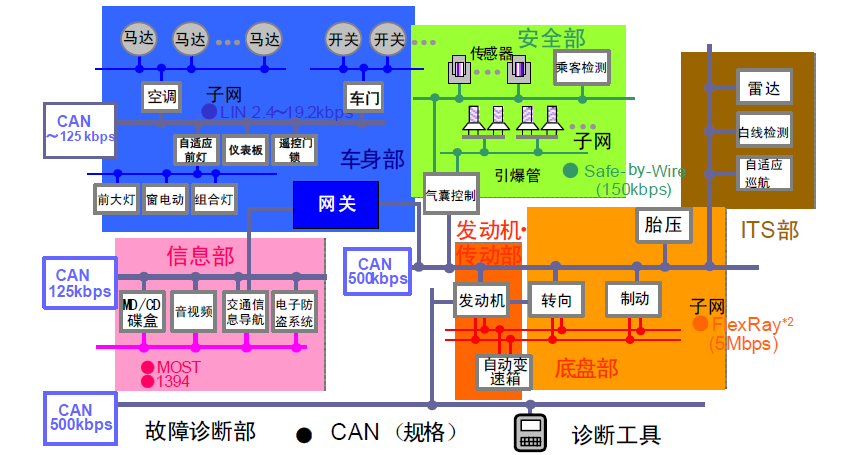

在当前的汽车产业中,出于对安全性、舒适性、方便性、低公害、低成本的要求,各种各样的电子控制系统被开发了出来。由于这些系统之间通信所用的数据类型及对可靠性的要求不尽相同,由多条总线构成的情况很多,线束的数量也随之增加。为适应“减少线束的数量”、“通过多个LAN,进行大量数据的高速通信”的需要,1986 年德国电气商博世公司开发出面向汽车的CAN 通信协议。

以下是CAN总线设想图

(以上摘自《CAN入门书》)

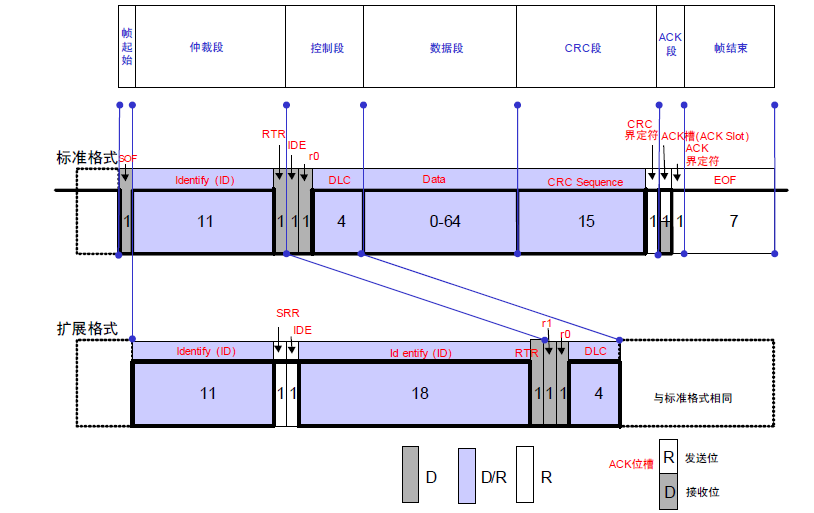

简单来说,CAN总线是在车辆上电子器件越来越多,大量点对点的电路控制线路占据车辆大量空间的情况下出现的。所有电子器件连接在几条CAN线上,绝大多数电子器件的控制和状态反馈都通过向CAN总线上传输CAN报文实现,相当于在汽车内部实现了一个局域网,每个报文基本结构就是:ID+DLE(数据长度)+data。

基于这种情况,我们设想通过伪造CAN报文,控制ECU,比如开车门,调节空调温度等等。

目标车辆CAN总线资料阅读:

CANOE软件使用:

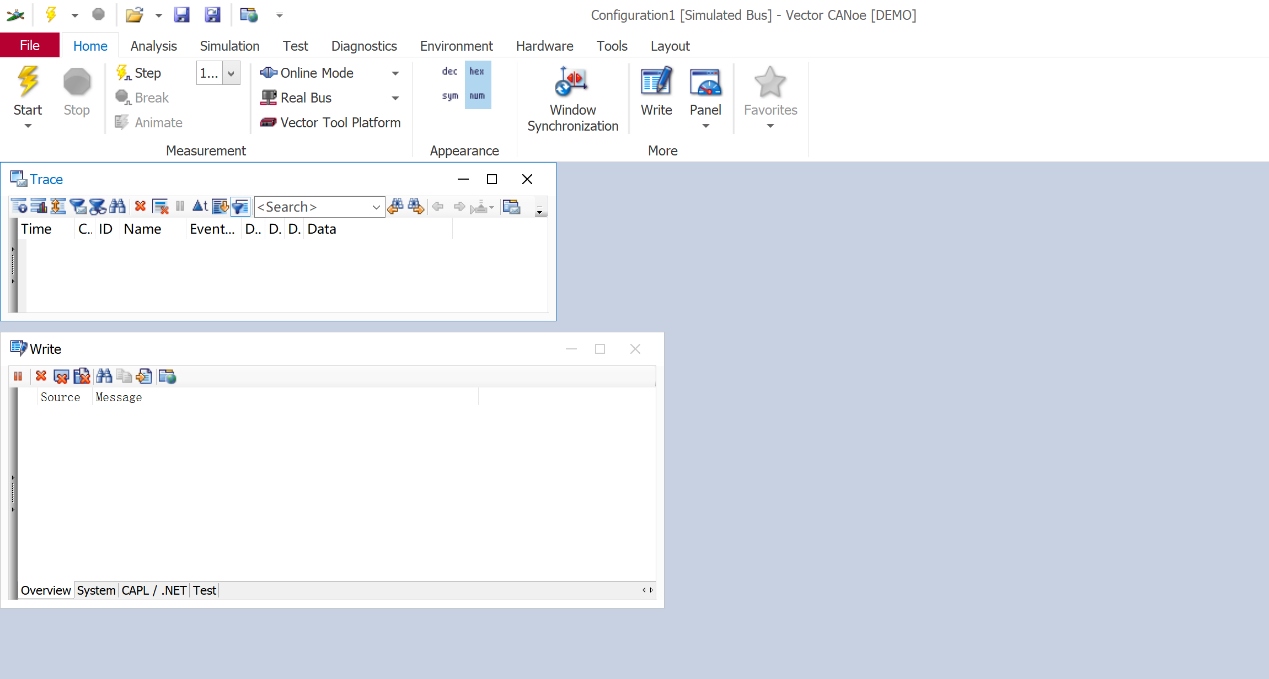

这是初始界面,接收到的报文会显示在Trace中,write是软件的日志。

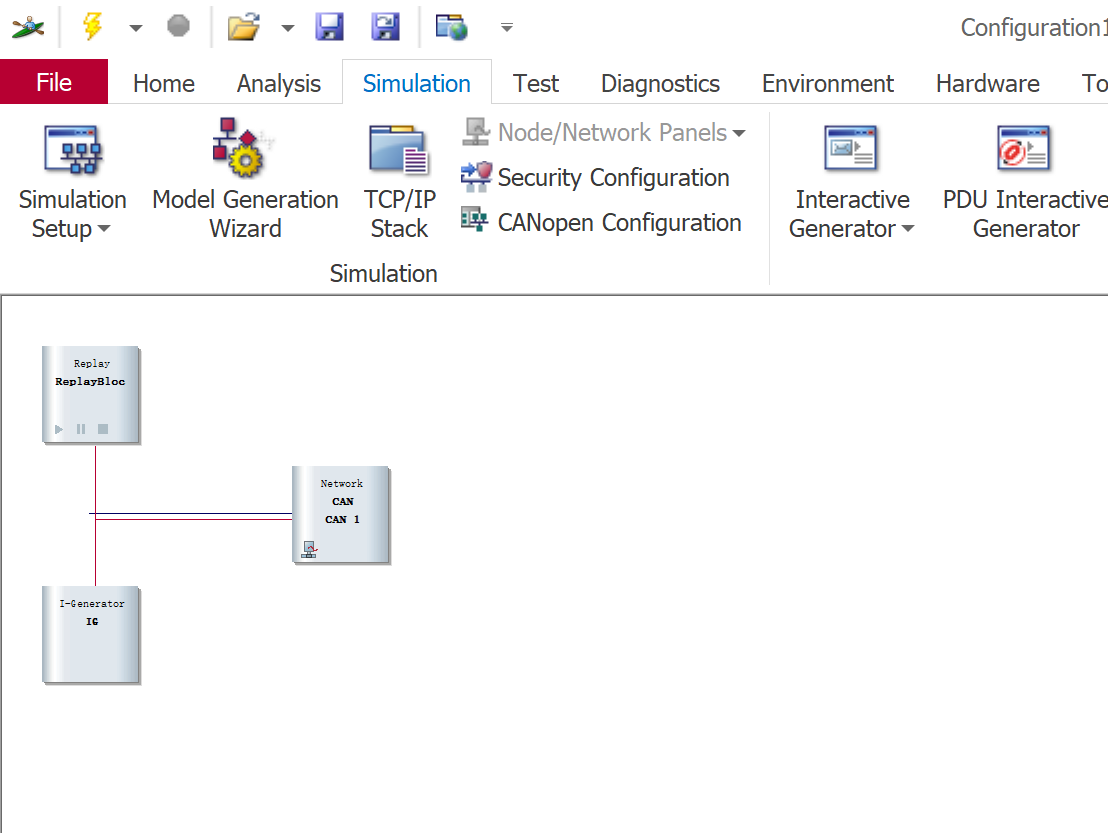

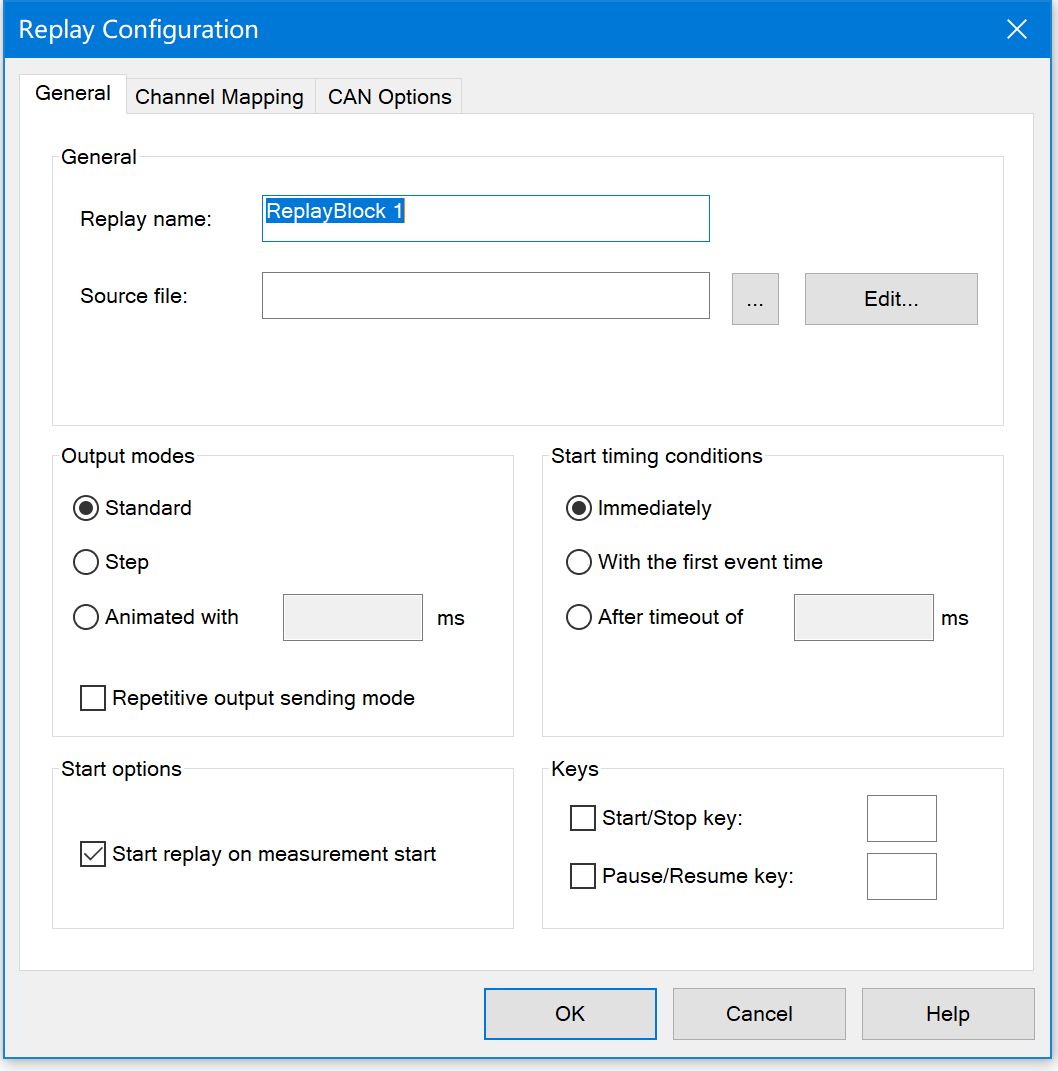

在sumulation中打开会有一个Network CAN 1,在CAN 1 延伸出来的线上右键可以添加replaybloc可以用于重放报文。

Source file中可以选择需要重放的报文文件。

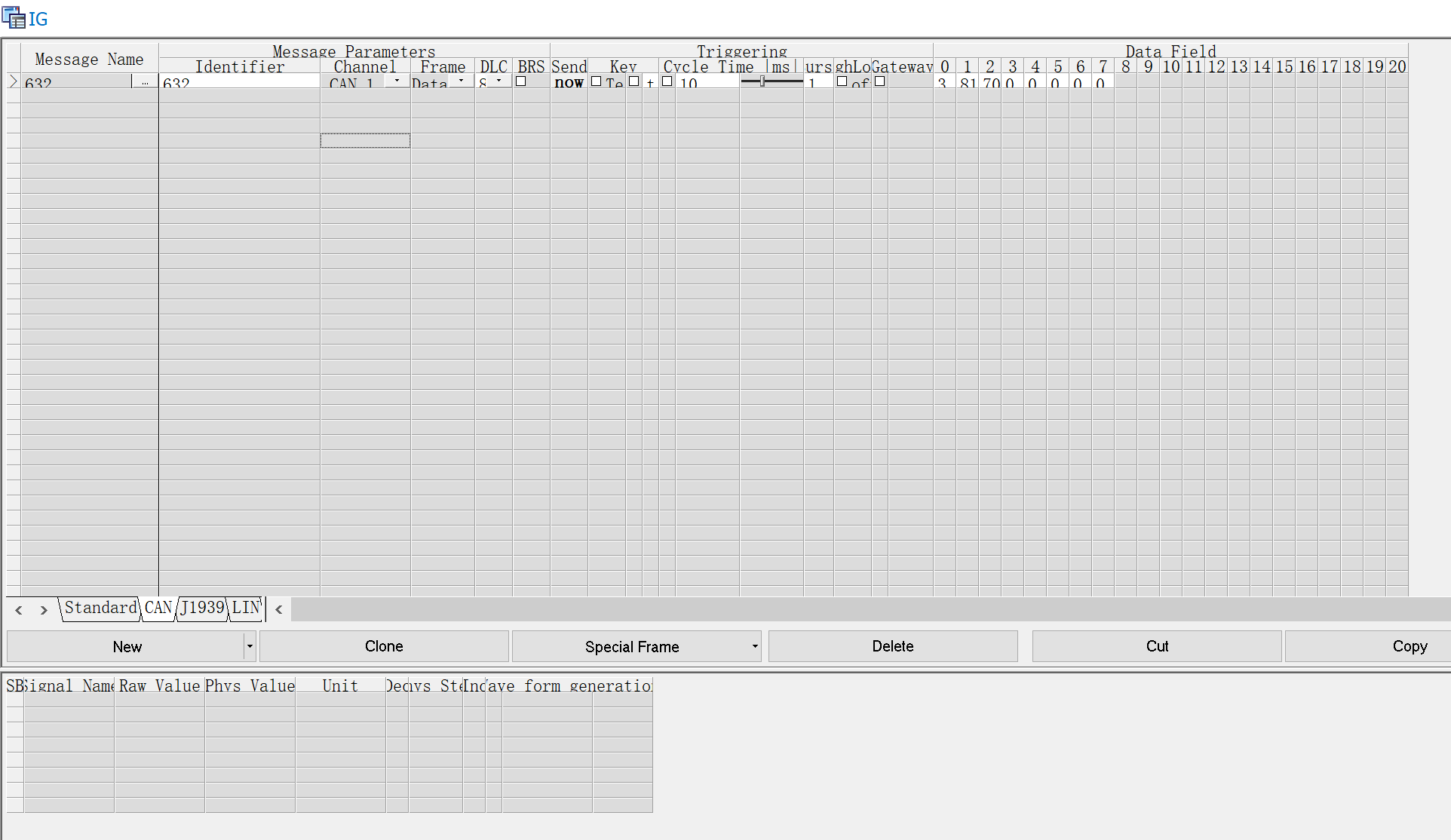

还有一个IG组件可以用于发送构造的报文。

可以编辑ID、长度和data。

评论加载中